INNSBRUCK, Austria, 25 ottobre 2022 /PRNewswire/ — Il Local Security Authority Subsystem Service (LSASS) di Windows è uno degli obiettivi dei criminali informatici che lanciano attacchi mirati alla rete di un’organizzazione. In questo post parliamo dell’importanza di questo processo contro gli attacchi mirati.

Dal punto di vista di un aggressore, il processo LSASS su un computer Windows è spesso fondamentale per ottenere credenziali utili dagli utenti del dominio e utilizzarle per muoversi lateralmente all’interno della rete presa di mira. Gli autori degli attacchi e i red team possono utilizzare vari metodi, tra cui il malware personalizzato, per estrarre le credenziali dal processo LSASS .

Protezione contro il dumping di credenziali LSASS A seconda del prodotto di sicurezza installato e della policy applicabile, potrebbe essere più semplice o più difficile per un aggressore appropriarsi delle credenziali degli utenti di Windows con il dumping della memoria degli indirizzi del LSASS.

Alcuni prodotti per la sicurezza includono rafforzamenti specifici delle misure messe in atto per difendere il processo LSASS ed evitare il dumping di credenziali. Tuttavia, potrebbe non essere sempre possibile utilizzare queste policy più restrittive negli ambienti di alcune organizzazioni, in quanto potrebbero causare problemi con alcune app o app preesistenti non ben programmate. Di conseguenza, è consigliabile che gli amministratori IT testino le impostazioni di rafforzamento delle difese di un prodotto, alla ricerca di effetti collaterali indesiderati.

Inoltre, i blue team dovrebbero comunque presumere che determinati aggressori possano trovare un modo per scaricare il processo LSASS, anche se i prodotti di sicurezza installati utilizzano un codice specifico per rafforzare il processo LSASS contro tali attacchi. In altre parole, potrebbero ancora essere in grado di estrarre le credenziali degli utenti dal processo LSASS. Oltre alle misure specifiche di rafforzamento del LSASS, i prodotti di sicurezza possono prevenire il dumping di credenziali, ad esempio, tramite il modulo antivirus; questo può rilevare il malware utilizzato o altri file creati dal malware, o utilizzare il rilevamento comportamentale per bloccare azioni malevole. In alcuni casi, il prodotto per la sicurezza potrebbe non bloccare l’attacco, ma produrrà almeno un messaggio che avvisa l’amministratore del sistema che occorre cercare possibili azioni malevole.

Alcuni prodotti per la sicurezza aziendale dispongono di misure di rafforzamento del LSASS attivate per default. Gli esempi sono Avast Ultimate Business Security, Bitdefender GravityZone Business Security Enterprise e Kaspersky Endpoint Detection / Response Expert. Microsoft fornisce inoltre due funzionalità utilizzate specificamente per tutelare il processo LSASS, in particolare le norme PPL (Protected Process Light) e ASR (attack surface reduction). PPL è abilitato di default su Windows 11, ma attualmente non su Windows 10; è incluso nelle varianti Professional, Enterprise e Education di Windows 10 e 11. Le norme ASR possono essere utilizzate nelle reti delle organizzazioni insieme a Microsoft Defender, e al momento devono essere configurate in modo proattivo su entrambi i sistemi operativi.

Test dei prodotti di sicurezza per la protezione contro il dumping di credenziali

Data l’importanza di prevenire il dumping di credenziali LSASS, a maggio 2022 AV-Comparatives ha provato alcuni prodotti per la sicurezza aziendale per determinare il livello di protezione delle loro misure di rafforzamento contro gli attacchi al LSASS.

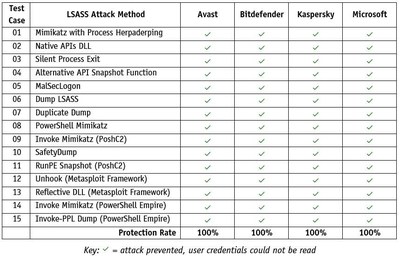

Riportiamo di seguito alcuni esempi di prodotti (realizzati da Avast, Bitdefender, Kaspersky e Microsoft) che hanno dimostrato una protezione efficace contro i 15 attacchi utilizzati nel nostro test, con le rispettive misure di rafforzamento del LSASS abilitate.

La tabella qui sopra comprende i risultati per i seguenti prodotti (con le impostazioni di protezione LSASS abilitate): Avast Ultimate Business Security, Bitdefender GravityZone Business Security Enterprise, Kaspersky Endpoint Detection / Response Expert e Microsoft Defender per Endpoint.

Microsoft ci ha chiesto di pubblicare i risultati di un ulteriore test su Microsoft Defender per Endpoint, che abbiamo eseguito senza l’abilitazione delle loro funzionalità di protezione LSASS (PPL e ASR). Ciò è stato fatto per determinare se gli attacchi sopra elencati sarebbero stati rilevati da altre funzionalità di sicurezza di Microsoft. Per ogni test, AV-Comparatives ha controllato se l’attacco è stato correttamente attribuito alle tattiche e alle tecniche MITRE ATT&CK per quanto riguarda LSASS, nel caso di rilevazioni o di avvisi attivi da parte del prodotto di sicurezza. Nei casi in cui l’attacco è stato impedito dal prodotto di sicurezza, il laboratorio ha controllato quali informazioni sulla minaccia fossero contenute nella console di amministrazione. La metodologia e gli altri dettagli di questo test sono riportati nel presente PDF. Per ulteriori informazioni, si prega di leggere anche questa voce del blog di Microsoft.

E-mail: media@av-comparatives.org

Tel.: +43 720115542

Contatto: Peter Stelzhammer

![]() View original content:https://www.prnewswire.com/it/comunicati-stampa/av-comparatives-si-lancia-nel-settore-della-sicurezza-lsass—non-tutto-va-bene-301657806.html

View original content:https://www.prnewswire.com/it/comunicati-stampa/av-comparatives-si-lancia-nel-settore-della-sicurezza-lsass—non-tutto-va-bene-301657806.html